【Windows】流氓软件是如何在禁止开机自启后还能自我启动的?

这个系列文章好早就想写了,这篇文章旨在帮助那些被流氓软件反复自启困扰的用户

实际流氓软件可以有很多种启动方式来达到开机自启的目的,本文带你一探究竟

为什么某个软件开机自启禁用了还是没用?

在Windows系统中,软件实现开机自启的方式有很多种

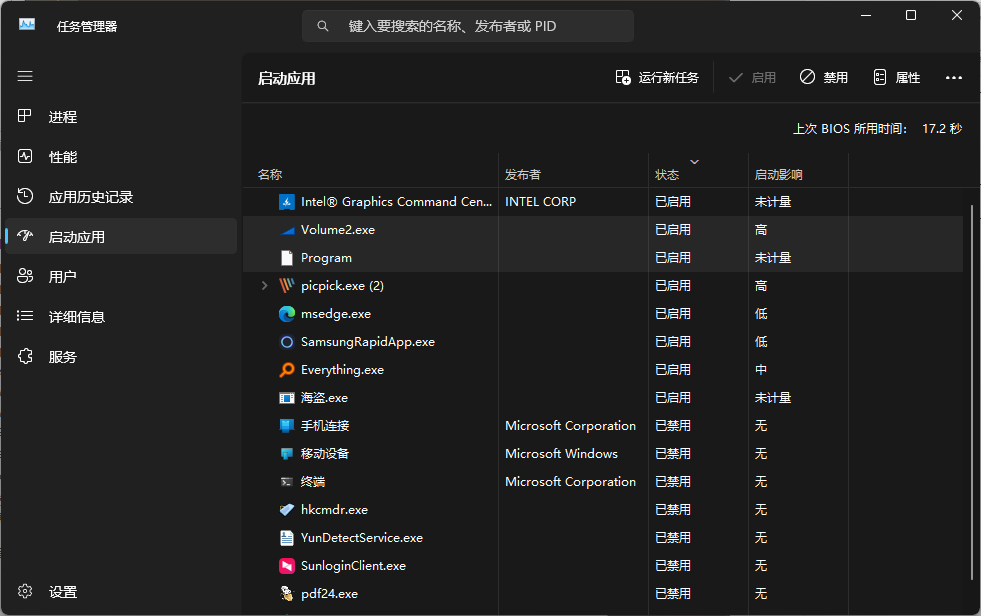

1.任务管理器-应用自启管理

在任务栏上单击鼠标右键-选择【任务管理器】-选择【应用启动】

这个方式也是普通用户最为熟知的,但是Windows有一个长期存在的BUG,只要应用删除开机自启后再配置开机自启,又能做到让自己开机自启。所以你在这里禁用,对流氓软件毫不影响。

2.Win11设置-应用-启动

这是win11新增的启动管理程序,还不完善,后续估计会替换掉任务管理器的自启管理

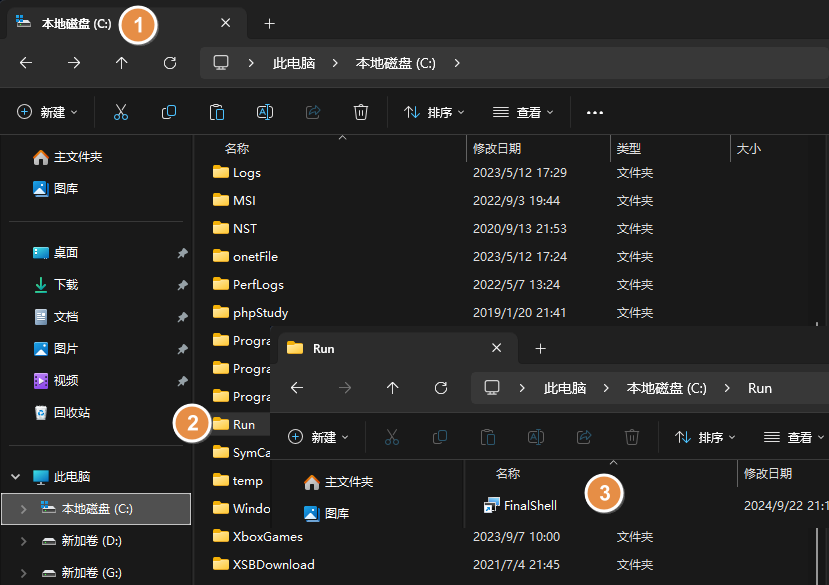

3.run文件夹

在C盘目录下有一个run文件夹,只要把快捷图标丢进去,该软件在电脑开机时也会自动启动

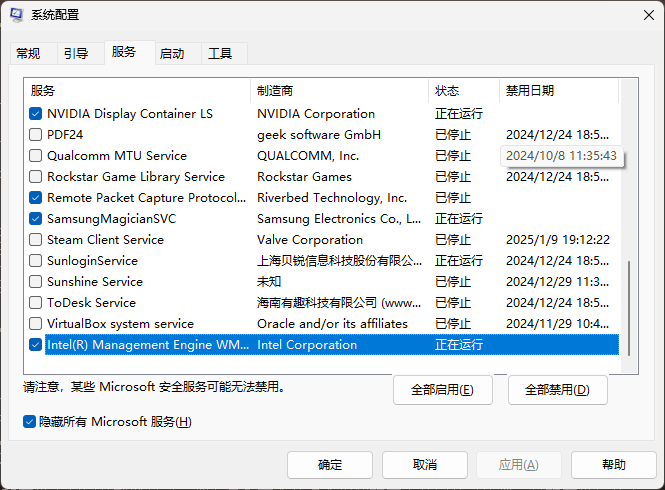

4.系统配置-服务

开始菜单搜索:系统配置

或者是Win+R,调出Run窗口,输入:msconfig,回车

在此处可以禁用应用服务,但这里的管理其实不全,详细看下一个

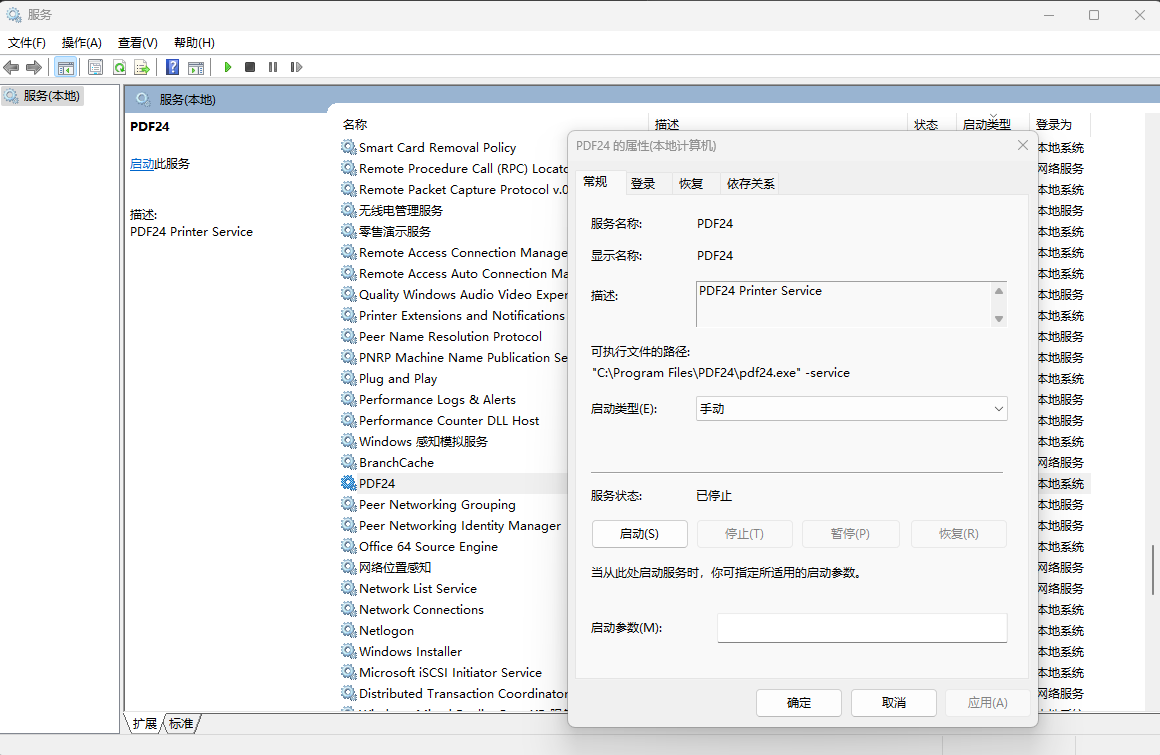

5.服务管理

开始菜单搜索:服务。

或者是Win+R,调出Run窗口,输入:services,回车

其实【系统配置】里的服务是完全一致的功能,但是【服务管理】这里可配置、可查看的信息更全。

前面说系统配置-服务不全,是因为如果再服务管理里禁用了应用服务,那么在【系统配置-服务】中是看不到该应用的启动项的。

那为什么不直接用服务管理呢?因为找应用十分麻烦,大量的系统服务无法过滤。

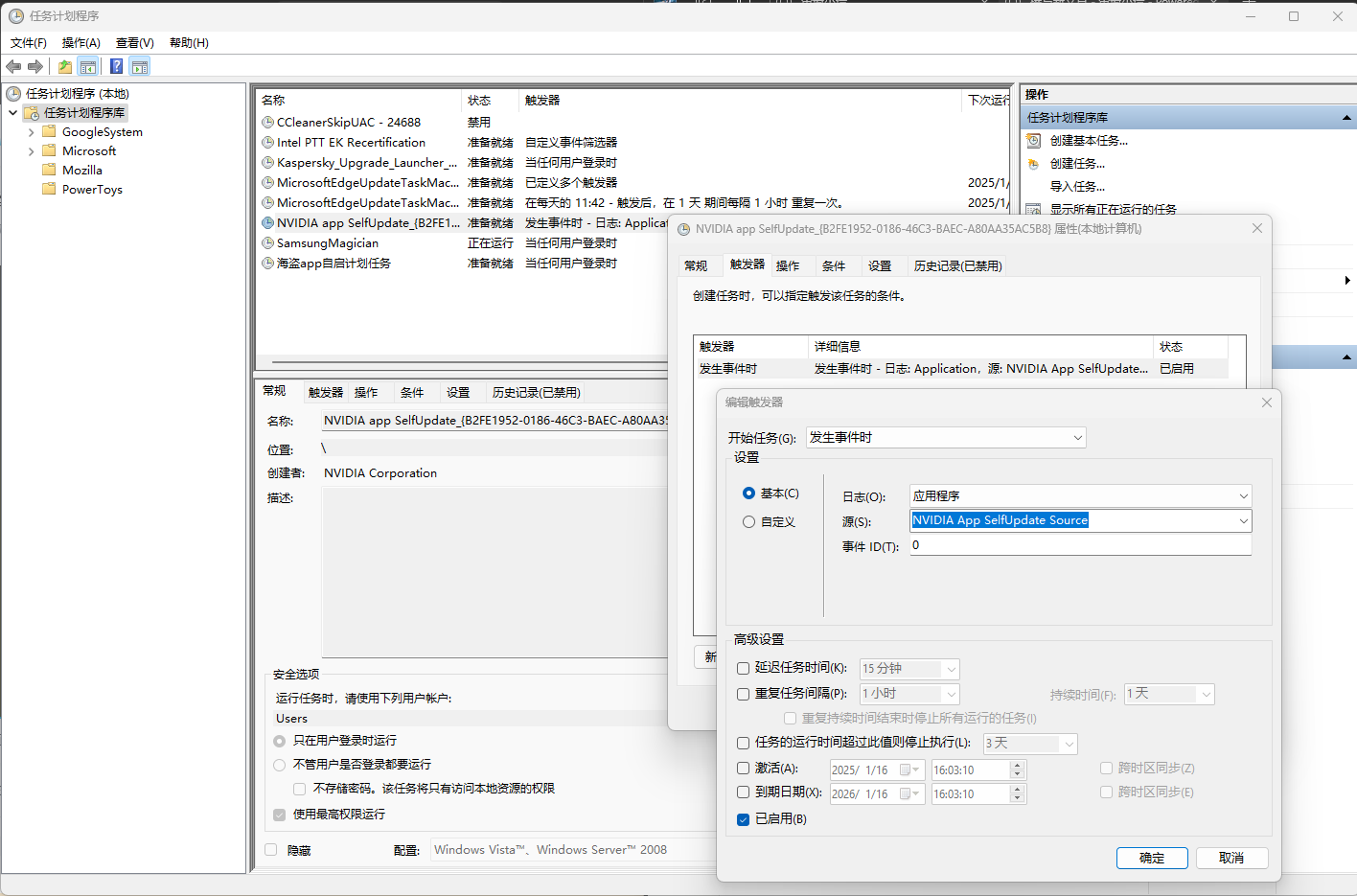

6.计划任务

计划任务可动的手脚可太多了,不局限于开机自启。可以配置定时自启、自定义事件发生时启动。

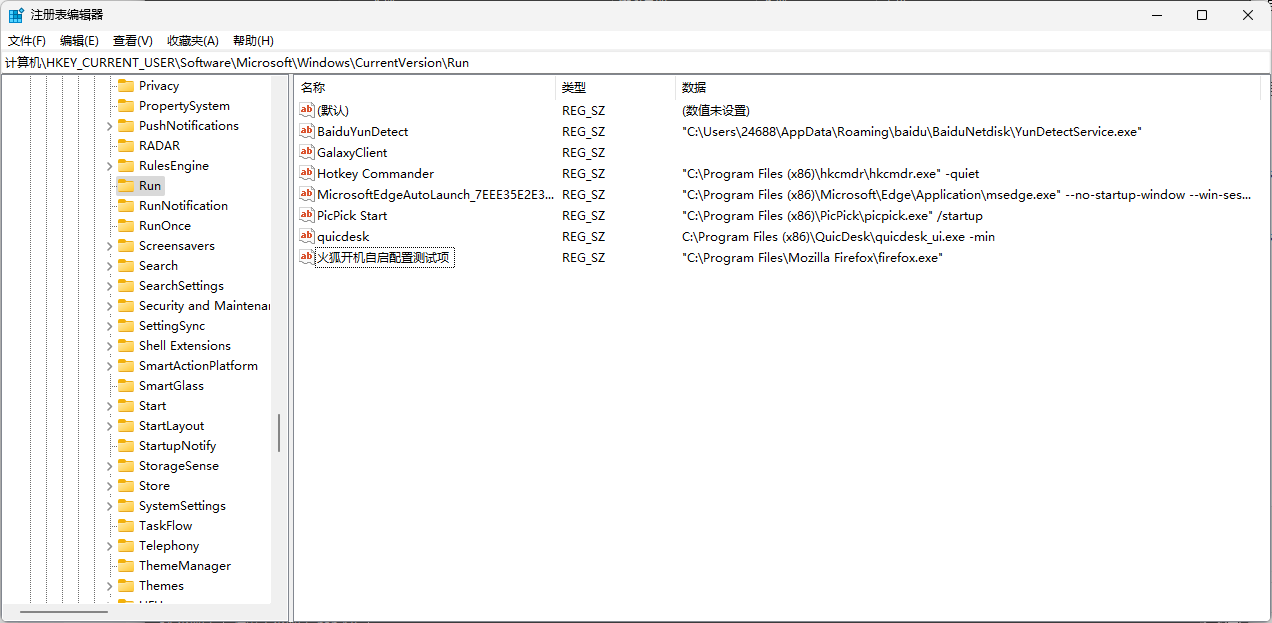

7.注册表配置

可能有的同学要说了,前面的Run文件夹启动方式其实就是注册表配置项里面的。是的,但是注册表配置自启不局限于把快捷方式丢进Run文件夹里。

两个自启的地方,一个是当前登录的用户自启管理:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

一个是所有用户的登录自启管理:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

自启应用只需要写入注册表项,可以让自己开机自启的同时携带参数,从而可以实现开机后隐藏自身

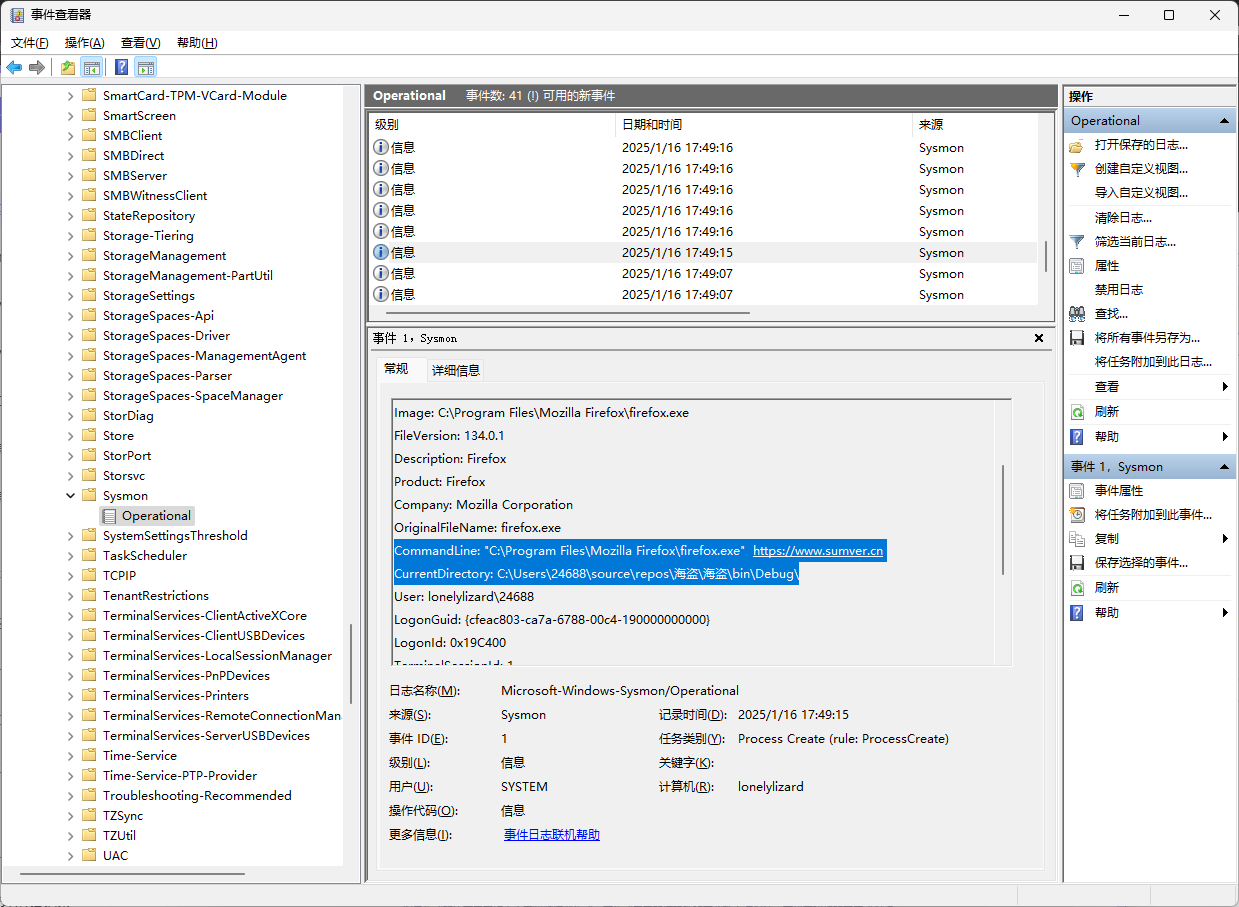

8.链式启动

这种情况比较隐蔽,即程序A具有自启权限,那么程序A会在启动后悄悄启动程序B,从而制造了程序B拥有自启权限的假象

可以通过Sysmon去记录所有行为,Sysmon会在Windows事件查看器中记录,如图所示在,这样可以排查到哪一个程序启动了火狐。

以上就是流氓软件自我启动的已知全部方式,希望对你有所帮助

本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。

评论已关闭